Bayangkan sebuah serangan siber yang hanya berlangsung satu menit, tetapi cukup untuk melumpuhkan seluruh Amerika Serikat. Itulah premis dari “ Zero Day ”, serial web/TV terbatas Netflix yang dibintangi Robert De Niro. Dalam cerita ini, seorang mantan Presiden AS dipanggil kembali untuk mengungkap dalang di balik serangan mematikan yang mengeksploitasi celah atau vulnerability tersembunyi sistem listrik dan komputer nasional. Dampaknya? Kekacauan total hanya dalam hitungan detik.

Kisah fiksi ini mungkin terasa dramatis, tetapi ancaman zero day nyata adanya. Serangan semacam ini, meskipun belum sepenuhnya terjadi dalam skala besar, semakin menjadi perhatian global, terlebih ketika ransomware dapat memanfaatkan zero-day vulnerabilities untuk mengunci data dan meminta tebusan. Tanpa pencegahan yang tepat, satu eksploitasi saja bisa menimbulkan kerugian besar, mulai dari kebocoran data hingga gangguan infrastruktur vital. Lalu, apa itu Zero-Day dan bagaimana cara kita meminimalkan risiko ini?

Apa Itu Zero Day Vulnerability?

Zero day vulnerability adalah celah keamanan pada software atau hardware yang belum diketahui oleh pengembang atau pembuatnya. Karena belum terdeteksi, tidak ada perbaikan atau patch yang tersedia, sehingga sistem menjadi sangat rentan terhadap serangan. Istilah “zero day” sendiri berarti pengembang memiliki nol hari untuk memperbaiki masalah tersebut—kerentanan ini benar-benar baru dan belum terlindungi.

Bayangkan rumah Anda memiliki pintu tersembunyi yang tidak pernah Anda sadari. Jika seseorang menemukannya dan menggunakannya sebelum Anda tahu, mereka bisa masuk tanpa terdeteksi. Itulah cara kerja zero day dalam sistem IT: penyerang memanfaatkan celah sebelum ada solusi. Kondisi ini membuat zero day menjadi salah satu ancaman paling berbahaya di dunia siber.

Source: Netflix

Istilah ini pertama kali populer di kalangan komunitas keamanan komputer pada awal 2000-an, ketika peretas mulai mengeksploitasi bug perangkat lunak sebelum vendor sempat merilis patch. Sejak saat itu, zero day menjadi istilah umum untuk menggambarkan kerentanan yang belum diketahui publik maupun pengembang.

Risikonya sangat besar. Eksploitasi zero day dapat digunakan untuk mencuri data sensitif, mengganggu layanan penting, atau bahkan meluncurkan serangan ransomware yang mengunci data dan meminta tebusan. Karena sifatnya yang tidak diketahui, deteksi dan pencegahan menjadi tantangan besar. Inilah mengapa pemantauan keamanan proaktif, pembaruan sistem rutin, dan penggunaan solusi keamanan canggih sangat penting untuk meminimalkan dampak ancaman ini.

Bagaimana Zero Day Vulnerabilities Dimanfaatkan oleh Hacker?

Eksploitasi zero day bukanlah proses yang terjadi secara kebetulan, melainkan melalui tahapan yang sistematis dan sering kali sangat terencana. Ketika sebuah celah keamanan belum diketahui oleh pengembang, penyerang memiliki peluang emas untuk memanfaatkannya sebelum ada perbaikan. Proses ini melibatkan serangkaian langkah mulai dari penemuan celah, pembuatan eksploit, hingga peluncuran serangan yang dapat berdampak luas.

Berikut adalah tahapan umum bagaimana zero day vulnerabilities dieksploitasi:

Penemuan Celah (Discovery)

Proses dimulai ketika penyerang atau peneliti keamanan menemukan kelemahan pada software atau hardware. Celah ini belum diketahui oleh pengembang, sehingga belum ada perbaikan yang tersedia. Penemuan ini bisa terjadi melalui analisis kode, reverse engineering, atau pemindaian sistem. Jika informasi ini jatuh ke tangan pihak yang salah, risiko serangan meningkat drastis.

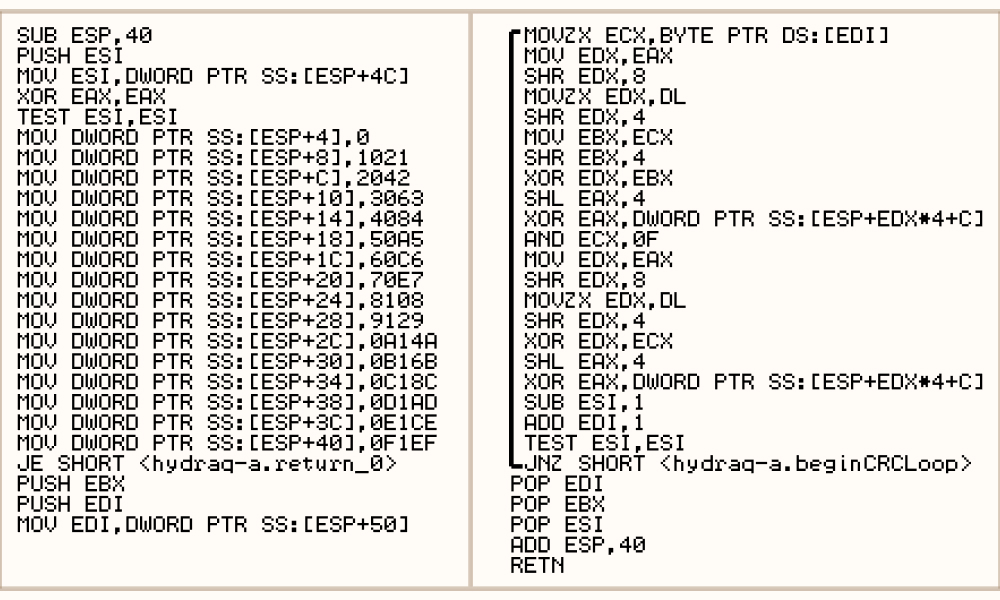

Pembuatan Zero Day Exploit

Jika penyerang bertindak lebih dulu, mereka akan mengembangkan “zero day exploit”—sebuah metode atau alat khusus untuk memanfaatkan celah tersebut sebelum ada patch. Eksploit ini dirancang agar dapat menembus sistem lebih dalam tanpa terdeteksi, sering kali dengan memanfaatkan teknik canggih seperti privilege escalation atau remote code execution.

Peluncuran Serangan (Attack Execution)

Eksploit digunakan untuk berbagai tujuan, seperti mencuri data sensitif, memasang malware, mengunci sistem dengan ransomware, atau mengganggu layanan penting. Karena serangan ini memanfaatkan celah yang belum diketahui, sistem pertahanan tradisional biasanya gagal mendeteksinya, membuat serangan sulit dihentikan.

Distribusi Eksploit

Selain digunakan langsung, eksploit sering dijual di dark web kepada kelompok kriminal siber atau aktor negara. Hal ini memperluas dampak serangan, karena satu kerentanan bisa dimanfaatkan oleh banyak pihak dengan tujuan berbeda, mulai dari spionase hingga sabotase.

Vendor Mengetahui dan Merilis Patch

Pada akhirnya, vendor mengetahui kerentanan ini, biasanya melalui laporan peneliti atau setelah serangan terjadi. Mereka kemudian merilis patch untuk menutup celah, tetapi sering kali kerusakan sudah terlanjur terjadi, termasuk kebocoran data atau kerugian finansial.

Tantangan Deteksi

Karena sifatnya yang belum diketahui, serangan zero day sulit dideteksi oleh antivirus tradisional. Perusahaan harus mengandalkan pemantauan proaktif, threat intelligence, dan teknologi keamanan berbasis perilaku untuk mengidentifikasi anomali sebelum dampaknya meluas.

Mengapa Zero Day Vulnerabilities Berbahaya?

Zero day vulnerabilities menjadi salah satu ancaman paling serius di dunia siber karena sifatnya yang tidak terduga dan sulit dikendalikan. Ketika sebuah celah keamanan belum diketahui oleh pengembang, sistem berada dalam kondisi rawan tanpa perlindungan. Penyerang dapat memanfaatkan situasi ini untuk meluncurkan serangan sebelum ada solusi atau patch yang tersedia. Dampaknya bisa sangat luas, mulai dari pencurian data hingga gangguan infrastruktur kritis.

Untuk memahami mengapa ancaman ini begitu berbahaya, berikut adalah beberapa alasan utama yang membuat zero day vulnerabilities patut diwaspadai:

Tidak Ada Patch atau Solusi

Zero day vulnerability adalah celah yang belum diketahui vendor, sehingga tidak ada perbaikan atau patch yang tersedia. Artinya, sistem tetap berada dalam kondisi rawan hingga vendor merilis pembaruan. Selama periode ini, perusahaan tidak memiliki cara resmi untuk menutup celah, sehingga risiko serangan meningkat drastis.

Sulit Dideteksi

Karena sifatnya yang baru dan belum terdokumentasi, serangan zero day sering lolos dari antivirus dan sistem keamanan tradisional. Alat keamanan konvensional biasanya mengandalkan signature-based detection, yang tidak efektif untuk ancaman baru. Deteksi hanya mungkin dilakukan melalui pendekatan berbasis perilaku (behavior-based) dan threat intelligence yang proaktif.

Dampak yang Luas

Jika kerentanan ditemukan pada software populer, jutaan pengguna dan perusahaan bisa terekspos. Eksploitasi zero day dapat digunakan untuk mencuri data sensitif, menginstal malware, meluncurkan ransomware, atau bahkan mengendalikan infrastruktur kritis. Dampaknya tidak hanya finansial, tetapi juga dapat merusak reputasi dan kepercayaan publik.

Kecepatan Serangan

Begitu celah ditemukan oleh penyerang, mereka biasanya bertindak cepat untuk memanfaatkannya sebelum patch tersedia. Waktu respons yang singkat membuat perusahaan sulit melakukan mitigasi, terutama jika tidak memiliki sistem pemantauan real-time.

Potensi Penyalahgunaan oleh Banyak Pihak

Eksploit zero day sering dijual di dark web kepada kelompok kriminal atau aktor negara. Hal ini memperluas skala ancaman, karena satu kerentanan bisa dimanfaatkan untuk berbagai tujuan, mulai dari spionase hingga sabotase.

Kejadian Nyata dari Serangan Zero Day

Operation Aurora (2009)

Operation Aurora, menurut Council on Foreign Relation, adalah serangan siber yang menargetkan Google dan sejumlah perusahaan besar lainnya, termasuk Adobe dan Yahoo. Serangan ini memanfaatkan zero day vulnerability di Internet Explorer untuk mendapatkan akses ke jaringan internal perusahaan. Tujuan utama serangan ini adalah mencuri data intelektual dan informasi rahasia, termasuk kode sumber dan detail akun pengguna.

Source: https://www.secureworks.com/blog/research-20913

Dampaknya sangat serius karena melibatkan kebocoran data sensitif yang dapat digunakan untuk spionase industri. Kasus ini menjadi salah satu contoh awal bagaimana zero day digunakan dalam serangan yang sangat terarah (advanced persistent threat), yang kemudian mendorong perusahaan besar meningkatkan standar keamanan mereka.

Stuxnet (2010)

Stuxnet adalah salah satu serangan siber paling terkenal yang memanfaatkan beberapa zero day vulnerabilities di sistem operasi Windows. Serangan ini dirancang secara khusus untuk menargetkan fasilitas nuklir Iran, terutama sistem pengendali industri (SCADA) yang mengoperasikan sentrifugal pengayaan uranium. Stuxnet menggunakan empat kerentanan zero day untuk menyebar dan menginfeksi sistem tanpa terdeteksi.

Source: https://dgap.org/en/research/publications/why-great-powers-launch-destructive-cyber-operations-and-what-do-about-it

Setelah masuk, malware ini memanipulasi kecepatan sentrifugal sehingga menyebabkan kerusakan fisik pada peralatan, sambil menampilkan data operasi yang tampak normal kepada operator. Serangan ini menunjukkan bagaimana zero day tidak hanya berdampak pada dunia digital, tetapi juga dapat menghancurkan infrastruktur fisik.

WannaCry (2017)

WannaCry adalah serangan ransomware global yang mengeksploitasi kerentanan pada protokol SMB (Server Message Block) di Windows. Kerentanan ini, yang dikenal sebagai EternalBlue, awalnya ditemukan oleh NSA dan kemudian bocor ke publik. Banyak sistem belum sempat menginstal patch keamanan ketika serangan diluncurkan, sehingga WannaCry menyebar dengan cepat ke lebih dari 150 negara.

Source: https://huntsmansecurity.com/blog/wannacry-petya-et-al-protecting-your-organisation-from-ransomware/

Begitu menginfeksi perangkat, ransomware ini mengenkripsi data dan meminta tebusan dalam bentuk Bitcoin. Dampaknya sangat luas, memengaruhi rumah sakit, perusahaan, dan lembaga pemerintahan, serta menimbulkan kerugian miliaran dolar. Serangan ini menegaskan pentingnya pembaruan sistem secara rutin untuk mengurangi risiko zero day.

Cara Melindungi Diri dari Serangan Zero Day

Keep Software Up to Date

Selalu perbarui software dengan menginstal patch dan update segera setelah dirilis. Patch bukan sekadar pembaruan fitur, tetapi merupakan perbaikan terhadap celah keamanan yang dapat dimanfaatkan oleh penyerang. Semakin lama Anda menunda update, semakin besar peluang penyerang mengeksploitasi kerentanan tersebut. Otomatisasi patch management dapat membantu memastikan semua sistem selalu terlindungi.

Use Layered Security

Pendekatan keamanan berlapis (defense in depth) sangat penting untuk menghadapi ancaman zero day. Kombinasikan firewall, antivirus, Intrusion Detection System (IDS), dan network segmentation. Dengan adanya beberapa lapisan perlindungan, jika satu mekanisme gagal, lapisan lain tetap dapat menahan serangan. Ini mengurangi risiko serangan menembus seluruh infrastruktur.

Monitor for Unusual Activity

Zero day sering kali tidak terdeteksi oleh signature-based tools. Oleh karena itu, pemantauan berbasis perilaku (behavior-based monitoring) menjadi kunci. Dengan memantau aktivitas abnormal, seperti lonjakan trafik atau akses tidak biasa, perusahaan dapat mendeteksi indikasi serangan lebih awal sebelum kerusakan meluas.

Limit User Privileges

Terapkan prinsip least privilege, yaitu memberikan hak akses minimum yang diperlukan pengguna untuk bekerja. Dengan membatasi akses, dampak serangan dapat diminimalkan. Misalnya, jika akun pengguna diretas, penyerang tidak akan memiliki akses penuh ke seluruh sistem.

Educate Staff

Manusia sering menjadi titik lemah dalam keamanan siber. Pelatihan reguler untuk mengenali phishing, social engineering, dan metode serangan umum lainnya sangat penting. Kesadaran karyawan dapat mencegah banyak serangan sebelum terjadi.

Back Up Important Data

Backup rutin adalah garis pertahanan terakhir. Jika serangan berhasil, backup memungkinkan pemulihan cepat tanpa harus membayar tebusan. Pastikan backup disimpan di lokasi terpisah dan diuji secara berkala untuk memastikan dapat digunakan saat dibutuhkan.

Work with Security Experts

Melibatkan profesional keamanan untuk melakukan penilaian (security assessment) dan penetration testing secara berkala membantu menemukan celah sebelum penyerang menemukannya. Kolaborasi ini juga memastikan strategi keamanan Anda selalu mengikuti perkembangan ancaman terbaru.

Solusi Lanjutan untuk Perlindungan Zero Day

Intrusion Prevention Systems (IPS)

IPS adalah lapisan pertahanan aktif yang menganalisis pola lalu lintas jaringan untuk mendeteksi aktivitas mencurigakan. Sistem ini tidak hanya memantau, tetapi juga memblokir eksploitasi yang mencoba memanfaatkan celah keamanan, termasuk ancaman yang belum memiliki signature. Dengan kemampuan analisis real-time, IPS dapat menghentikan serangan sebelum mencapai target.

Endpoint Detection and Response (EDR)

EDR berfokus pada endpoint seperti laptop, server, dan perangkat mobile. Solusi ini memantau aktivitas secara real-time, mendeteksi perilaku abnormal, dan mengisolasi ancaman sebelum menyebar. EDR juga menyediakan forensik digital untuk memahami pola serangan, sehingga perusahaan dapat memperkuat pertahanan di masa depan.

Application Whitelisting

Dengan whitelisting, hanya aplikasi yang telah disetujui yang diizinkan berjalan. Pendekatan ini secara signifikan mengurangi risiko eksekusi kode berbahaya, karena malware atau aplikasi tidak sah tidak akan bisa dijalankan meskipun berhasil masuk ke sistem.

Behavior-Based Security Solutions

Berbeda dengan signature-based tools, solusi ini mendeteksi ancaman berdasarkan perilaku abnormal. Misalnya, jika sebuah aplikasi tiba-tiba mencoba mengakses file sistem inti, sistem akan memberikan peringatan atau memblokir aktivitas tersebut. Ini sangat efektif untuk mendeteksi zero day exploit yang belum memiliki pola tanda tangan.

Threat Intelligence Services

Layanan ini memberikan informasi terkini tentang kerentanan baru, teknik serangan, dan indikator kompromi (IoC). Dengan akses ke threat intelligence global, tim keamanan dapat merespons lebih cepat terhadap ancaman yang sedang berkembang.

Sandboxing

Sandboxing memungkinkan file atau aplikasi mencurigakan dijalankan di lingkungan terisolasi untuk dianalisis. Jika file menunjukkan perilaku berbahaya, sistem utama tetap aman. Ini sangat berguna untuk mendeteksi malware zero day sebelum mencapai jaringan produksi.

Network Segmentation

Dengan membagi jaringan menjadi beberapa zona, penyebaran serangan dapat dibatasi. Jika satu segmen terinfeksi, dampaknya tidak akan meluas ke seluruh infrastruktur, sehingga meminimalkan kerugian.

Patch Management Automation

Meskipun zero day belum memiliki patch, mengotomatiskan pembaruan untuk kerentanan yang sudah diketahui akan mengurangi permukaan serangan. Ini memastikan sistem selalu dalam kondisi paling aman yang tersedia.

Kesimpulan

Zero day vulnerabilities bukan sekadar istilah teknis, tetapi ancaman nyata yang terus berkembang dalam lanskap keamanan siber modern. Memahami apa itu zero day, bagaimana cara kerjanya, serta langkah-langkah pencegahan yang tepat adalah kunci untuk menjaga integritas sistem dan melindungi data bisnis Anda. Dengan pembaruan rutin, pemantauan proaktif, dan penerapan strategi keamanan berlapis, perusahaan dapat mengurangi risiko serangan yang berpotensi merugikan secara finansial maupun reputasi.

Namun, mengelola semua ini bukanlah hal yang sederhana. Dari patch management, threat monitoring, hingga implementasi solusi keamanan canggih, prosesnya bisa memakan waktu dan sumber daya yang besar. Kelihatannya rumit dan menyita fokus bisnis Anda, bukan?

Karena itu, Weefer hadir untuk memberikan solusi IT Security kelas dunia seperti Veeam, Fortinet, SealSuite, Palo Alto, dan lainnya. Dengan dukungan teknologi terbaik dan tim ahli berpengalaman, kami membantu Anda membangun pertahanan siber yang kuat, sehingga Anda dapat fokus pada hal yang paling penting: mengembangkan bisnis Anda. Biarkan kami yang mengatasi seluruh tantangan keamanan Anda.

Fokus ke Growth Perusahaan, Biarkan Kami yang Mengamankan Semuanya.

Lindungi sistem dan data Anda dari ancaman Zero Day. Kami menyediakan solusi IT Security kelas dunia untuk mendeteksi, mencegah, dan merespons ancaman cyber secara efektif sebelum terlambat.